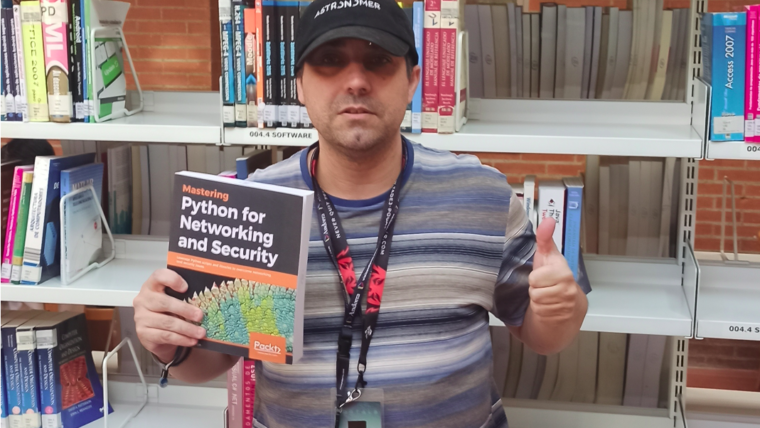

El 22 de febrero empieza el CTF de la h-c0n de Madrid y el día 24 comienza el CTF de MorterueloCON de Cuenca. ¡Apuntaros! Cada vez queda menos para los CTF (Captura la bandera, del inglés Capture The Flag), la competición gratuita que pone a prueba las habilidades de hacking de los participantes. Con ellos empieza la Liga HackerDreams que…