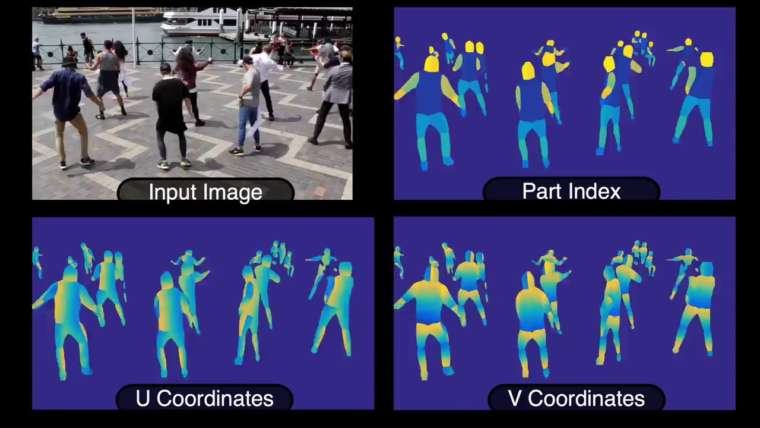

Con el paso del tiempo, vamos desbloqueando mitos que creíamos imposibles. Desde poder vernos y hablar con alguien que está en la otra punta del mundo, hasta conseguir que un crucero de 200 toneladas se mantenga a flote sin ningún tipo de impedimento. ¿Pero, esperabas poder ver a través de las paredes algún día, como si de rayos X se…